Inhalt

Ransomware-Angriffe eine beliebte Methode bei Hackern

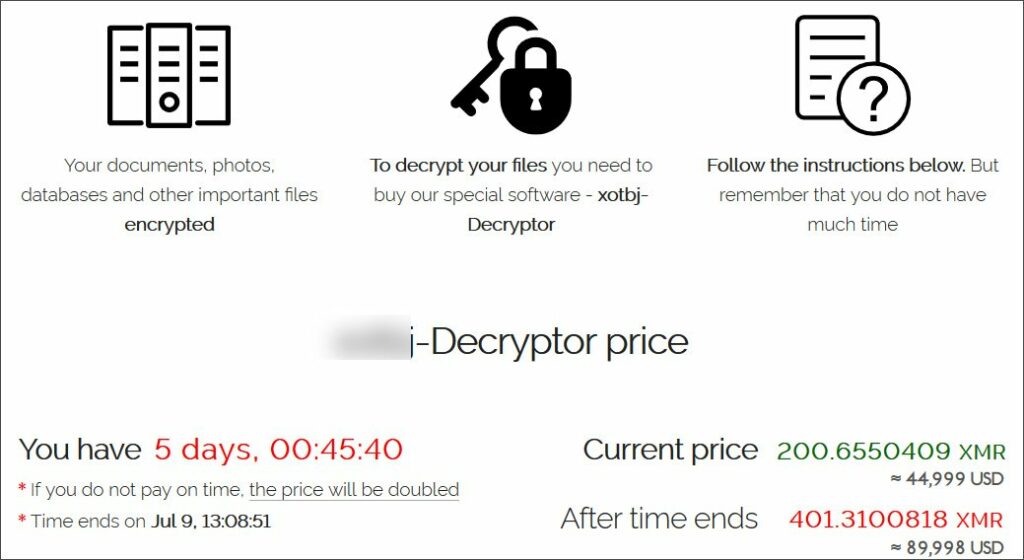

Fast im Wochentag melden die Medien einen Angriff von Cyber-Kriminellen mit weltweiten negativen Auswirkungen. Am 05.07.2021 berichtete das Bundesamt für Sicherheit in der Informationstechnik (BSI) von einem Cyber-Angriff auf den Software-Hersteller Kaseya aus Amerika, der weltweite Störungen verursachte. Die Opfer des Ransomware Attacke waren zahlreiche IT-Dienstleister, deren Kunden und noch weitere Unternehmen – auch in Deutschland. Nach derzeitigen Kenntnisstand wurden mehrere tausend IT-Geräte infiziert und verschlüsselt. Die bekannte Hackergruppe REvil führte den Angriff durch, sie wollen die Daten freigeben, sobald 70 Millionen Dollar Lösegeld in Bitcoin gezahlt werden.

Erst im Mai hatten kriminelle Hacker schon massenhaft Betriebsunterbrechungen verursacht und globale Liefer- und Wertschöpfungsketten empfindlich gestört. Der Betreiber der größten Erdölpipeline in den USA, Colonial Pipeline, musste einige seiner Systeme vom Netz nehmen, um einen Ransomware-Ausbruch einzudämmen. Bei diesem Angriff wurden 100 GB Daten gestohlen. Die Pipeline Betreiber zahlten 4,4 Millionen US-Dollar an die Hacker von DarkSide, von denen sie, dank der guten Arbeit des FBI, einen Großteil zurück bekamen. Der Angriff wirkte sich übrigens bis hin zu den Endverbrauchern aus. Nach der kurzzeitigen Abschaltung der Benzin-Pipeline horteten die Verbraucher Treibstoff.

Wenige Wochen später wurde der weltgrößte Rindfleischlieferant JBS Opfer eines gleichartigen Angriffs der nunmehr berühmt berüchtigten Gruppe REvil, welche die Computersysteme der Firma lahm legte. REvil bekam von JBS elf Millionen US-Dollar. Der Fleischlieferant wollte mit der Zahlung seine Kunden schützen, auch wenn die IT Experten des Unternehmens einen Großteil der Daten selber wieder herstellen konnten.

Die beiden Erpresser REvil und DarkSide haben bisher in Summe die meisten Datenmengen online blockiert.

Vorbereitung ist die beste Strategien

Wer angegriffen wird, sollte seinen Feind kennen. „Ransom“ ist das englische Wort für „Lösegeld“ und damit ist eigentlich alles gesagt. Unter Ransomware ist eine Erpressungssoftware zu verstehen, mit deren Hilfe Hacker ganze IT Systeme unterwandern, verschlüsseln und somit blockieren können. Ransomware ist als ein Teil der Malware-Familie zu klassifizieren. Der Begriff Malware setzt sich aus „malicious“ (schädlich) und Software zusammen. Zur Gruppe der Malware gehören unter anderem auch Trojaner und Viren.

Um Online-Lösegeldforderungen zu vermeiden, sollten Unternehmen vorbereitet sein. Im Falle eines Ransomware-Ausbruchs müssen die zuständigen Fachleute wissen, was zu tun ist. Ein im Vorfeld erstellter Krisenleitfaden mit definierten “Was ist wenn” Algorithmen erleichtert die Bekämpfung einer plötzlichen Attacke. Der Krisenleitfaden kann nach Incident-Response-Frameworks, wie dem des National Institute of Standards and Technology (NIST) und SysAdmin, Audit, Network und Security, modelliert werden. Unternehmen sollten den Ernstfall anhand von Notfallszenarien und simulierten Sicherheitsverletzungen testen sowie entsprechende Übungen durchführen. Anschließend ist zu evaluieren, ob der Krisenplan gegebenenfalls kritisch zu hinterfragen und zu ändern ist.

Incident Response Leitfaden zum Download

Prüfen, Aufräumen und Entfernen

Die routinemäßige Prüfung und permanente Dokumentation der Zugriffsrechte von Mitarbeitern, Kunden und Lieferanten ist eine Grundvoraussetzung dafür, dass keine unbefugten Nutzer ins Netzwerk eindringen können. Das Prinzip der niedrigsten Privilegien gewährleistet, dass die Zugriffsrechte so beschränkt sind, dass nur soviel Rechte vergeben werden, wie zur Ausführung der jeweiligen Aufgaben nötig sind.

Je weniger Angriffsfläche die Hacker auf kritische Ressourcen haben, um so sicherer ist das Netzwerk. Die Attacke auf Colonial Pipeline konnte im Nachgang auf ein inaktives VPN-Konto zurück geführt werden. Das zeigt, wie wichtig die sorgfältige Verwaltung des Netzwerkes und seiner bestehenden Schnittstellen ist. Überflüssige oder veraltete Zugriffsmöglichkeiten sollten routinemäßig gekappt werden.

Aktualisieren, aktualisieren und nochmals aktualisieren

Die Angriffskette einer Schadsoftware startet oft mit der Nutzung einer Sicherheitslücke im Betriebssystem oder in einer anderen Software. Nach diesem ersten Schritt setzen die Hacker meistens eine sogenannte Reconnaissance-Malware ein, um sich vor dem Angriff Informationen über die Umgebung zu verschaffen, die Malware zu verbreiten und vertrauliche Daten zu ergaunern. Systeme, welche nicht auf den aktuellsten Stand sind, bilden ein leichtes und somit erstrebenswertes Ziel. Daher ist es dringend nötig, dass die IT Experten sofort nach der Veröffentlichung von Patches, diese auch aufspielen. Je geschäftskritischer die Hard- und Software ist, um so schneller sollte gehandelt werden, auch wenn das mit Wartungsausfällen verbunden ist. Jegliche Verzögerungen öffnet ein Zeitfenster, in denen die Angreifer Schwachstellen auszunutzen können.

Das Management der Patche ist ein entscheidender Erfolgsfaktor, um das Unternehmensnetzwerk zu schützen. Doch was passiert, wenn es eine Sicherheitslücke und noch keinen passenden Patch gibt oder sich ein altes Systeme mangels Patch-Unterstützung nicht mehr updaten lässt?

Die Lösung heisst Virtual Patching. Mit diesem Verfahren kann eine Sicherheitslücke auf zwei Arten geschlossen werden:

- Der virtuelle Patch behebt die Ursache und das Problem durch Code-Optimierung, so dass die Schwachstelle beseitigt wird.

- Der virtuelle Patch behebt das Symptom, indem weder die Anwendung noch der Code verändert wird. Stattdessen werden Regeln etabliert, welche die Nutzung der Sicherheitslücke beseitigen.

IT Sicherheit durch Backups

Backups sind ein unverzichtbarer Bestandteil der IT Sicherheit und gehören in jeden Notfallplan. Sollte ein Unternehmen Opfer von Hackern werden, kann das EDV Systeme mit den Sicherungen wiederhergestellt werden, ohne den Erpressern auch nur einen Cent zahlen zu müssen. Doch so einfach ist es in der Realität nicht. Denn die Backups sind nicht immun und können mitunter den gezielten Angriffen nicht standhalten. Moderne Ransomware-Familien besitzen Funktionen, welche nur dafür ausgelegt sind, nach lokalen Backups oder in der Cloud gespeicherten Sicherungen zu fanden, um diese zu verschlüsseln. Wenn das eintritt und die IT Experten nicht nach der 3-2-1-Regel gesichert haben, bleibt dem geschädigten Unternehmen mitunter leider keine andere Wahl, als der Lösegeldforderung nachzukommen.

Deswegen ist die sogenannte 3-2-1-Regel nicht nur eine einfache sondern auch eine elementar wichtige Regel, um das Backup vor der Verschlüsselung durch Hacker zu schützen.

Die Regel funktioniert nach dem folgenden Prinzip:

- Es müssen mindestens drei Kopien angelegt werden.

- Zwei dieser Kopien sollten auf verschieden Speichermedien gesichert werden.

- Die dritte Kopie ist extern, am besten außerhalb des Firmengeländes, etwa in einem Banksafe, abzulegen. Warum nicht auf dem Firmengelände? Nun im Brandfall oder bei ähnlich gelagerten Katastrophen sind wenigstens die Daten gerettet.

Die Datensicherheit wird nochmals erhöht, wenn für jede der drei Kopien unterschiedliche, einzigartige Anmeldedaten und Kennwörter verwendet werden. Diese Regel sollte für jedes System gelten, welches sicherungswürdige, sensible Daten enthält.

Die Backup Strategien muss unbedingt routinemäßig überprüft und getestet werden. Nur so kann gewährleistet werden, dass es weder Fehler noch Verzögerungen beim Rückspielen der Daten gibt und dass die gesicherten Systeme schnell wieder lauffähig und vollständig sind.

Mehr zum Thema Backup Strategien in der IT-Sicherheit finden Sie hier:

https://www.bristol.de/backup-strategien-und-loesungen-aus-sicht-der-it-sicherheit/

Die Pandemie verstärkt die Probleme der IT-Sicherheit

COVID-19 hat zu einem bis dahin nie gekannten Anstieg von Homeoffice geführt. Die Arbeitswelt der Zukunft wird diesen Trend beibehalten. Die Angriffe durch Hacker werden dem Trend folgen, denn Heimarbeit erleichtert schlicht gesagt – Lösegeldforderungen.

Es sind eine Reihe ernster Risiken zu meistern, um den Zugriff auf die Unternehmensdaten zu vermeiden und diese vor Ransomware zu schützen. Der Zugriff auf die internen Daten passiert oft über anfällige Privatgeräte. Die IT-Spezialisten können die geltenden Sicherheitsmaßnahmen nicht mehr angemessen auf herkömmliche Weise durchsetzen, denn unternehmensspezifischen Lösungen sind nicht wirklich mit der fremden Homeoffice Umgebung kompatibel.

Indem die Mitarbeiter mit unsicheren Privatgeräten auf die Netzwerke und vertrauliche interne Daten Zugriff haben, erhöht sich die Angriffsfläche dramatisch. Jedes mit einem Heimnetzwerk verbundene Gerät, egal ob PC, Handy, Laptop, Drucker oder auch ein Smart Home Gerät, kann ein potentielles Sicherheitsloch sein. Außerdem kann das Unternehmensnetzwerk durch schon auf einem Privatgerät vorhandene Malware infiziert werden.

Ransomware-Angriffsvektoren im Homeoffice

Den Angreifern stehen einige Methoden zur Verfügung, um über Homeoffice Arbeitsplätze Unternehmen zu infizieren. Die drei am häufigsten auftretenden Angriffsvektoren sind:

1. Schädlicher Spam schadet der IT-Sicherheit

Hacker verbreiten E-Mails, welche einen Anhang oder eine URL enthält, über diese die feindliche Malware heruntergeladen wird. Die angedockte Befehle sammeln Informationen über das System und das verbundene Firmennetzwerk, bevor die Kriminellen auf die jeweilige Systeme angepasste Malware installieren. Die skrupellosen Hacker nutzen leider das öffentliche Interesse am Pandemiegeschehen. Kaltblütig verbreiten sie Spamkampagnen zum Thema COVID-19 und setzten auf die Angst der Menschen vor dem Virus.

Im April des Jahres 2020 wurden laut der Firma Microsoft pro Tag circa 60.000 Phishing-Nachrichten bezüglich der Pandemie verschickt. Die Angreifer gaben sich als Behörden des US-amerikanischen Gesundheitsministeriums oder die Weltgesundheitsorganisation aus.

2. Fernzugriffe

Die Übeltäter nutzen unzureichend geschützte Fernzugriffstools, um sich auf firmeninterne Netzwerke einen Zugriff zu verschaffen. Das Remotedesktopprotokoll (RDP) ist der häufigste Angriffspunkt. Es sollte nicht vergessen werden, dass eine Fernzugriffsoftware, welche über die lokale Active-Directory-Domäne des Unternehmens zugreift, als Einfallstor dienen kann, wenn diese nicht fachgerecht abgesichert ist. In der Vergangenheit wurden beispielsweise TeamViewer, Citrix oder Kaseya gezielt mißbraucht.

3. Spear-Phishing

Spear-Phishing ist eine besonders perfide ausgeklügelte Sonderform des Phishings. Die kriminellen Täter kundschaften die angepeilte Firma gründlich aus, um mehr über die herrschenden Kommunikationsgewohnheiten zu erfahren. Wenn sie diese Infos haben, versenden sie zielgerichtete Phishing-E-Mails, welche den Mitarbeitern den Eindruck vorgaukeln, sie kommen von einem vertrauenswürdigen Absender. Diese kriminelle Methode ist in Zeiten von Homeoffice ein Problem. Die Beschäftigten sind eventuell mit den neuen Oberflächen- und Anmeldeseiten der Fernzugriffssoftware noch nicht vertraut oder sie können schwer zwischen legitimer Webseite und dem Betrugsversuchen unterscheiden.

Lösegeldforderung vs neue Sicherheitsstrategie

Aufgrund der beschriebenen negativen Entwicklung und der zunehmenden Anzahl von Cyper Kriminalität mit sich daran anschließenden möglichen immensen Lösegeldforderungen entsteht ein Handlungsdruck. Die Unternehmen benötigen einen überarbeiteten Sicherheitsansatz.

Die folgenden Maßnahmen sind geeignet, um Sicherheitslücken zu schließen und die Unternehmensdaten zu schützen.

Intensive Mitarbeiter Schulungen

Unabhängig von der Unternehmensebene, ob im Büro oder zu Hause gearbeitet wird, sollten die Beschäftigten regelmäßig bezüglich Cybersicherheit geschult werden. Die Mitarbeiter müssen die grundlegenden Taktiken der Kriminellen kennen, um angemessen reagieren zu können und das Unternehmen vor Ransomware zu schützen.

VPN-Anwendungen permanent aktualisieren

Der durch Pandemie ausgelöste abrupte Wechsel zur Heimarbeit bedingt ein verstärkten Bedarf an VPN-Lösungen. Die VPNs spielen beim Schutz der Unternehmensdaten eine wichtige Rolle, leider können auch sie von Cyber-Kriminellen mißbraucht und als Einstiegspunkt genutzt werden. Darum sind die VPNs zu überwachen und müssen permanent aktualisiert werden, um eventuellen Angreifern keinen Spielraum für feindliche Angriffe zu lassen.

Spam filtern

Ein leistungsfähiger Spamfilter wird den Hauptanteil an Spams stoppen und die latente Gefahr einer Infektion durch riskante URLs und Anhänge einschränken. Die Spamfilter sollten so konfiguriert werden, dass beispielsweise Dokument mit Makros nicht zugestellt werden.

Doppelte Kommunikationskanäle aufbauen

Durch die Heimarbeit wurden bestehende Arbeitsabläufe geändert, womit wiederum das Risiko einem Hackerangriff zum Opfer zu fallen, signifikant gestiegen ist. Die Mitarbeiter müssen sensibilisiert werden, um betrügerische Absichten zu erkennen. Bei unnormalen Anweisungen und seltsamen Anfragen von Kunden, Mitarbeitern, Lieferanten oder vom Vorgesetzten sollte eine zweite Bestätigung angefordert werden. Diese ist im Idealfall über einen anderen Kommunikationsweg einzuholen.

Backups anlegen

Auch bei der Heimarbeit ist eine durchdachte Sicherungsstrategie unerlässlich. Geringe Bandbreiten verhindern möglicherweise das Backup per VPN auf das lokale IT System des Unternehmens. Eine Sicherung je Heimarbeitsplatz kann zur unlösbaren logistischen Herausforderung werden. Als praktischste Lösung bietet sich gegebenenfalls ein cloudbasiertes Backup an.

Mehr zum Thema Homeoffice und IT-Sicherheit finden Sie hier:

https://www.bristol.de/home-office-und-coronavirus/

Fazit

Indem die in diesem Beitrag beschriebenen Sicherheitsvorkehrungen als beste Praktiken umgesetzt werden, kann das Risiko eines Cyberangriffes mit den sich anschließenden unangenehmen Folgen erheblich gesenkt werden. Aber ohne Vorbereitung wird das nicht funktionieren, wie schon der chinesische Philosoph Konfuzius wusste.

„In allen Dingen hängt der Erfolg von den Vorbereitungen ab.“ Konfuzius *551 v. Chr. †479 v. Chr., Chinesicher Philosoph

Ausblick

Oben wurde erwähnt, dass danke der guten Arbeit des FBI, der Großteil des Lösegeldes an die Pipeline Betreiber zurück floß. Die FBI hat ihre eigenen Methoden, welche nicht unumstritten sind. Darüber werden wir demnächst berichten.