Cybersecurity Integration

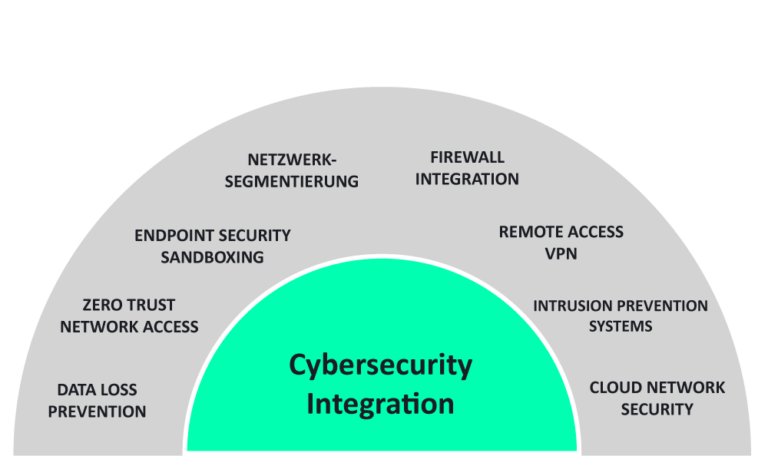

Die Cybersecurity Integration ergänzt die organisatorischen Maßnahmen aus Zertifizierungen und internen Richtlinien. Die Inhalte aus den Informationssicherheits-Dokumenten, die klassische Paper-Security, wird durch operative Umsetzung verschiedener IT-Sicherheitsmaßnahmen umgesetzt. Der Fokus liegt dabei auf präventiven Maßnahmen, die Infrastruktur, Netzwerke und Endgeräte effektiv schützen und die Vertraulichkeit, Integrität und Verfügbarkeit der IT-Infrastruktur gewährleistet.