Inhalt

Das IT-Sicherheitsgesetz 2.0 (IT-SiG 2.0) – Was jetzt wichtig wird?

Das IT-SiG 2.0 soll die Abwehrmechanismen und Nachweispflichten verschärfen. Ohne funktionierende IT-Systeme kann ein Land wie die Bundesrepublik Deutschland kaum existieren. In der Praxis wird diese Tatsache allerdings häufig ignoriert. Nahezu wöchentlich wird von Cyber-Angriffen auf Unternehmen, Behörden oder andere Einrichtungen berichtet. Immer öfter mit Erfolg und nicht selten auch mit beachtlichem Schaden.

Dem wollte die Bundesregierung entgegentreten und hat das IT-Sicherheitsgesetz (IT-SiG 1.0) überarbeitet. In der Version 2.0 (IT-SiG 2.0) soll es den Rahmen bieten, um die IT Sicherheit zu stärken und an die aktuellen bzw. zukünftigen Herausforderungen anzupassen. Seit dem 28. Mai 2021 ist das IT-Sicherheitsgesetz 2.0 in Kraft und beinhaltet auch Regeln für Unternehmen, die bislang nicht betroffen waren. Zwei Jahre hatten die Unternehmen Zeit, sich auf die neuen Regeln einzustellen. Ab Mai 2023 gelten nun die verschärften Vorschriften für die betroffenen Unternehmen und Einrichtungen. Diese gesetzlich verordnete Sicherheit sieht auch massive Änderungen für die Sicherheitsstandards vor. Bisher wurden die Anforderungen nur implizit durch die Einführung und Etablierung eines ISMS nach ISO 27001 oder den Branchenstandards B3S benannt.

Wer ist vom IT-SiG 2.0 betroffen?

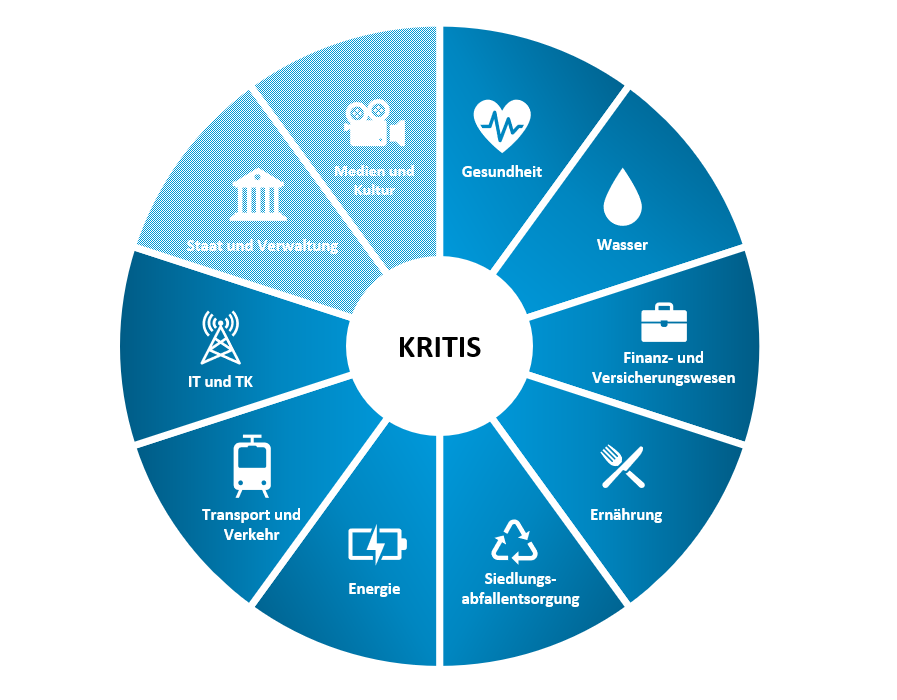

Der Kreis der Betroffenen wurde erheblich ausgeweitet und betrifft nicht nur die sogenannten KRITIS-Betreiber, sondern weitere Unternehmen und Organisationen, die als kritisch eingestuft wurden oder sich in der Lieferkette kritischer Unternehmen befinden. Konkret waren bislang vor allem Unternehmen aus den Bereichen Energie, Wasser, Ernährung und ITK vom IT-Sicherheitsgesetz betroffen, mit dem IT-SiG 2.0 gehören auch Entsorgungsbetriebe dazu und allgemein Unternehmen mit einem besonderen öffentlichen Interesse.

Wer fällt unter KRITIS Betreiber?

- Wasser: Abwasserbeseitigung, Wasserversorgung

- Energie: Elektrizität, Fernwärme, Gas, Mineralöl

- Ernährung: Ernährungswirtschaft, Lebensmittelhandel

- Finanz- und Versicherungswesen: Banken, Börsen, Finanzdienstleistungen, Versicherungen

- Gesundheit: Arzneimittel und Impfstoffe, Labore, medizinische Versorgung

- Informationstechnik und Telekommunikation: Informationstechnik, Telekommunikation

- Medien und Kultur: gedruckte und elektronische Presse, Kulturgut, Rundfunk, symbolträchtige Bauwerke

- Staat und Verwaltung: Justiz, Notfall- und Rettungswesen, Parlament, Regierung und Verwaltung

- Transport und Verkehr: Binnenschifffahrt, Logistik, Luftfahrt, Schienenverkehr, Seeschifffahrt, Straßenverkehr

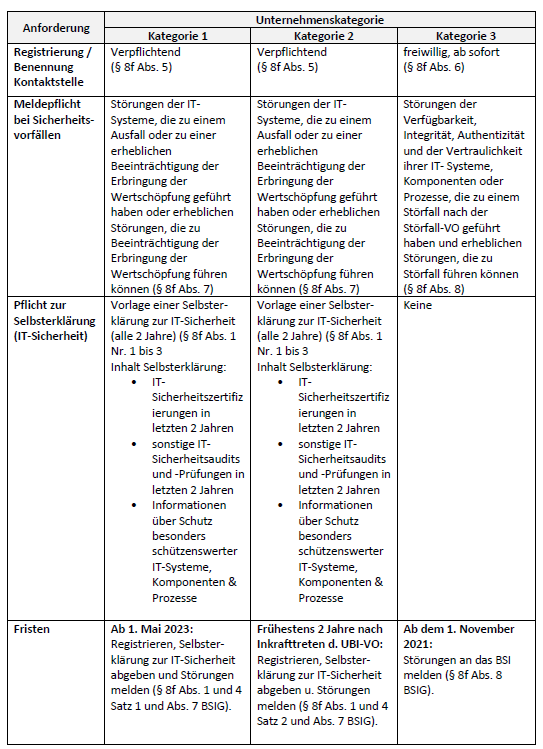

Wer zählt zu Unternehmen im besonderen öffentlichen Interesse (UBI)?

Ergänzung der Kategorie „Unternehmen im besonderen öffentlichen Interesse“ Diese neue Kategorie des IT-Sig 2.0 umfasst nun auch folgende Unternehmen:

- Kategorie 1 UBI: Darunter fallen Unternehmen, die im Bereich Waffen, Munition und Rüstungsmaterial oder im Bereich von Produkten mit IT-Sicherheitsfunktionen zur Verarbeitung staatlicher Verschlusssachen tätig sind.

- Kategorie 2 UBI: Unternehmen mit besonderer volkswirtschaftlicher Bedeutung (Das könnten zum Beispiel DAX-Konzerne sein)

- Kategorie 3 UBI: Unternehmen, die der Störfall-Verordnung (StöV) unterliegen, zum Beispiel Unternehmen und Labore, die mit chemischen Stoffen zu tun haben.

Anforderungen des BSI an “UBI”

BSI mit neuen Aufgaben und Kompetenzen

Zur Durchsetzung IT-Sicherheitsgesetz 2.0 wurden vor allem dem BSI (Bundesamt für Sicherheit in der Informationstechnik) neue Kompetenzen und Aufgaben eingeräumt.

- Das betrifft die Detektion, also die aktive Suche nach Sicherheitslücken sowie die Abwehr von Cyber-Angriffen. Dazu darf die Behörde zukünftig Bestandsdaten von TK-Anbietern abfragen und die Behebung von erkannten Sicherheitslücken anordnen.

- Außerdem kann das BSI für Bundesbehörden Sicherheitsstandards in der Informationstechnologie festlegen und kontrollieren. Auch gegenüber Betreibern von Mobilfunknetzen wurden die Kompetenzen erweitert. So darf das BSI den Einsatz bedenklicher Komponenten untersagen, wenn durch deren Betrieb die Sicherheitsstandards unterminiert werden. Die Netzbetreiber müssen gegenüber dem BSI die Erfüllung ihrer Sicherheitsanforderungen nachweisen und kritische Komponenten zertifizieren lassen.

- Auch dafür ist das BSI als nationale Behörde für Cybersicherheitszertifizierung zuständig und muss in diesem Rahmen die europäischen Standards umsetzen.

Auch digitaler Verbraucherschutz ist neue Aufgabe des BSI

Zum zukünftigen Aufgabenkatalog des BSI gehört auch der digitale Verbraucherschutz. Damit ist die Behörde Ansprechpartner der Verbraucherinnen und Verbraucher für das Thema IT-Sicherheit. Sie wird dafür unter anderem ein einheitliches IT-Sicherheitskennzeichen einführen, um die IT Sicherheit sichtbarer zu machen. Ziel dieser Maßnahmen ist es, Sicherheitslücken schnellstmöglich zu erkennen, zu schließen und damit die Cybersicherheit in Deutschland zu garantieren.

Die neuen Anforderungen durch das IT-SiG 2.0

Wie können KRITIS-Unternehmen die Ansprüche des IT-Sig 2.0 erfüllen?

Das IT-Sicherheitsgesetz 2.0 hat die Anforderungen an Unternehmen, ihre IT Sicherheit zu gewährleisten, deutlich ausgeweitet. So müssen Mindeststandards für kritische Infrastrukturen sichergestellt werden, beispielsweise in dem ein Security Operations Center SOC betrieben wird, um Cyberangriffe wirksam und vor allem frühzeitig zu erkennen. Neben dem SOC gibt es auch andere Möglichkeiten zur Angriffserkennung, wie beispielsweise ein SIEM . Mit solchen Erkennungssystemen müssen Unternehmen zukünftig, nachweisen, dass es funktionierende technische und organisatorische Prozesse gibt, die eine zuverlässige Erkennung von Angriffsversuchen gewährleisten. Die Erfüllung dieser Standards können Unternehmen durch Audits und Zertifizierungen nachweisen, sind aber bei Nachfragen dem BSI gegenüber auskunftspflichtig. Zudem sind die Unternehmen angehalten, kritische Infrastruktur beim BSI zu registrieren. Diese Standards müssen dauerhaft sichergestellt werden. Unternehmen müssen also die dafür notwendigen technischen Einrichtungen auf dem aktuellen Stand halten. Die Einhaltung dieser Anforderungen müssen Unternehmen dem BSI alle zwei Jahre nachweisen.

Prozesse zur Erkennung und Abwehr von Bedrohungen

Werden Bedrohungen auf die eigenen IT Systeme erkannt, so müssen diese nicht nur gemeldet werden, sondern es muss auch ein konkreter Ablaufplan in Gang gesetzt werden, der konkrete Handlungsanweisungen umfasst und klare Zuständigkeiten im Security Operations Center regelt. Um diese Anforderung zu erfüllen, sollte für das SOC ein Leiter benannt werden, sowie ein Reaktionsteam zur operativen Abwehr von Cyberangriffen. Die Aufgaben des SOC Teams beginnen aber bereits bei der Detektion, in dem anhand von Logs, Zugriffsmustern oder anderen Indikatoren ein Sicherheitsvorfall erkannt werden kann. Ein solcher Vorfall muss anschließend klassifiziert werden, damit die entsprechenden Maßnahmen eingeleitet werden können. Für die Zukunft sollten die Erfahrungen ausgewertet werden und idealerweise die Prozesse dadurch weiter optimiert bzw. verbessert werden. Zusätzliche Unterstützung können hier Tools wie die automatisierte Pentest-Software von Guardian360 bieten.

Zertifikate für Systemkomponenten

Insbesondere Unternehmen der kritischen Infrastruktur sind mit diesem Vorgehen bereits vertraut. Zur Sicherung der Cybersicherheit in Deutschland müssen sie zukünftig zusätzlich sicherheitsrelevante Systemkomponenten von vertrauenswürdigen, zertifizierten Herstellern einsetzen. Außerdem müssen die Systeme dazu in der Lage sein, Angriffe zu erkennen und abzuwehren. Das IT-SiG 2.0 fokussiert sich deutlich auf den Einsatz kritischer Komponenten in gefährdeten IT Systemen. Diese Komponenten dürfen nur eingesetzt werden, wenn sie beim BSI gemeldet wurden und vom Hersteller eine Zertifizierung und Garantieerklärung vorliegt. Diese Garantie umfasst die gesamte Lieferkette und erweitert dadurch den Kreis der betroffenen Unternehmen. Zur Kontrolle wird das BSI ausdrücklich durch das IT-Sicherheitsgesetz 2.0 befähigt. So müssen die betroffenen Unternehmen alle Unterlagen bereitstellen, die es der Behörde ermöglichen, die Einhaltung zu bewerten. Dazu gehören beispielsweise auch Kennzahlen, mit denen sich die Einhaltung festgelegter Schwellenwerte überprüfen lässt. In begründeten Fällen kann das BSI den Einsatz bestimmter Komponenten untersagen.

Unternehmen müssen jetzt handeln – Bußgelder drohen

Mit dem IT-Sicherheitsgesetz 2.0 werden zahlreichen Unternehmen der kritischen Infrastruktur weitreichende Pflichten auferlegt, die bei Missachtung auch zu schwerwiegenden Konsequenzen führen können. Insbesondere an Unternehmen, die Unternehmen, die bislang nicht zum engen Kreis der Betreiber kritischer Infrastruktur gehörten, werden Anforderungen gestellt, die den bisherigen Umgang mit Cyberrisiken deutlich erweitern. Die Übergangsfrist zur Anpassung endet im Mai 2023. Dann müssen Unternehmen die in den Kreis der durch die KRITIS-Verordnung definierten Unternehmen gehören, das IT-SiG 2.0 vollumfänglich umsetzen. Ob ein Unternehmen von der KRITIS-Verordnung betroffen ist, muss es selbst feststellen. Im Rahmen der Anpassungen für das neue IT-Sicherheitsgesetz 2.0 wurde auch der zugehörige Bußgeldkatalog vollständig überarbeitet. Damit das BSI seine Aufgabe erfüllen kann, stehen ihm drastisch erhöhte Bußgelder zur Verfügung. Die beginnen bei Verletzung der Auskunftspflicht und reichen bis zur ungenügenden Umsetzung der gesetzlichen Anforderungen an die IT Systeme.

Anpassung der Bußgelder zur Nichteinhaltung des Gesetzes

Ist beispielsweise die zwingend vorgeschriebene Kontaktstelle nicht erreichbar, kann ein Bußgeld bis zu 100.000 Euro verhängt werden. Werden Störfälle nicht gemeldet oder vorgeschriebene Registrierungen nicht durchgeführt, drohen schon bis zu 500.000 Euro. Nicht erbrachte Nachweise kann das BSI mit bis zu 10 Millionen Euro ahnden und bei Zuwiderhandlungen gegen Anordnungen sogar ein Bußgeld bis zu 20 Millionen Euro festsetzen.

Orientierungshilfe zum Einsatz von Systemen zur Angriffserkennung (SzA)

Ziel der vorliegenden Orientierungshilfe zum Einsatz von Systemen zur Angriffserkennung ist es, den Betreibern Kritischer Infrastrukturen sowie den prüfenden Stellen einen Anhaltspunkt für die individuelle Umsetzung und Prüfung der Vorkehrungen zu geben. Das BSIG benennt nach Umsetzung des 2. IT-Sicherheitsgesetzes im neuen § 8a Absatz 1a BSIG nun auch ausdrücklich den Einsatz von Systemen zur Angriffserkennung (SzA). Derartige Systeme stellen eine effektive Maßnahme zur (frühzeitigen) Erkennung von Cyber-Angriffen dar und unterstützen insbesondere die Schadensreduktion.

Hier können Sie die Orientierungshilfe SzA herunterladen

Weitere Gesetze und Entwicklungen im Kontext zum IT-SiG 2.0

Die EU-Richtlinien wurden auf EU-Ebene verabschiedet, die Umsetzung in nationales Recht und KRITIS-Dachgesetz und IT-Sicherheitsgesetz 3.0 sind in Diskussion. Anbei ein Überblick zu bevorstehenden Gesetzen und Entwicklungen auf EU- und Deutschlandebene.

| Version | Status | Datum | Akteur |

| NIS 2 | Entwurfsversion | Dez 2020 | Kommission |

| RCE (CER) | Entwurfsversion | Dez 2020 | Kommission |

| IT-Sicherheitgesetz 2.0 | Inkrafttreten | Mai 2021 | Bundesrat |

| NIS 2 | Zustimmung NIS 2 | Nov 2022 | EU Parlament |

| RCE (CER) | Zustimmung CER | Nov 2022 | EU Parlament |

| KRITIS Dachgesetz | Diskussion | Nov 2022 | Presse |

| NIS 2 | Annahme NIS 2 | Nov 2022 | Rat der EU |

| KRITIS Dachgesetz | Eckpunkte Papier | Dez 2022 | Innenministerium |

| KRITIS Dachgesetz | Gesetzgebung | 2023? | Deutschland |

| Verordnung Entsorgung | Gesetzgebung | H1 2023 | Deutschland |

| Verordnung UBI | Gesetzgebung | 2023? | Deutschland |

| IT-Sicherheitgesetz 3.0 | Gesetzgebung | 2023? | Deutschland |

| NIS 2 | Umsetzung national | bis Aug 24 | Mitgliedstaaten |

Fazit

In einem ersten Schritt sollten Unternehmen überprüfen, ob sie in den Kreis der von der KRITIS-Verordnung definierten Gruppe fallen. Ist dies der Fall, sollte mit einer sorgfältigen Ist-Analyse der aktuelle Stand der IT-Sicherheit im Unternehmen festgestellt werden, um darauf mit den geeigneten Maßnahmen zu reagieren. Auf jeden Fall müssen sich Unternehmen mit dem Gesetz und seinen Anforderungen beschäftigen.

Quellen:

BSI: https://www.bsi.bund.de/DE/Das-BSI/Auftrag/Gesetze-und-Verordnungen/IT-SiG/2-0/it_sig-2-0_node.html

Orientierungshilfe zum Einsatz von Systemen zur Angriffserkennung : https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/KRITIS/oh-sza.html