Inhalt

Was bedeutet NIS-2 für Unternehmen in Deutschland

NIS-2 Kurz und knapp erklärt

Die NIS-2-Richtlinie (Network and Information Security Directive) ist eine EU-weite Regelung, welche Unternehmen und Institutionen dazu verpflichtet, ihre Cyber- und Informationssicherheitsmaßnahmen zu verbessern. Ziel ist es, durch die Harmonisierung von Sicherheitsstandards und die Etablierung von Sanktionen eine höhere Sicherheit innerhalb der EU zu erreichen. Die betroffenen Unternehmen und Organisationen müssen angemessene Maßnahmen im Bereich Cyber-Risikomanagement, Sicherheit in der Lieferkette, Business Continuity Management, Penetrationstests und Reaktion auf Vorfälle sowie Berichterstattung an die Behörde und Abhilfemaßnahmen ergreifen.

Die Richtlinie erweitert auch die Zahl der Organisationen, die in den Anwendungsbereich fallen.

| Sektoren mit hoher Kritikalität | Sonstige kritische Sektoren |

|---|---|

| Energie | Post- und Kurierdienste |

| Verkehr | Abfallwirtschaft |

| Bankwesen | Produktion |

| Finanzmarktinfrastrukturen | Umgang und Handel mit chemischen Stoffen |

| Gesundheitswesen | Umgang und Handel mit Lebensmitteln |

| Trinkwasser | Verarbeitendes Gewerbe |

| Digitale Infrastruktur | Anbieter digitaler Dienste |

| Abwasser | Forschung |

| Verwaltung von IKT-Dienstleistern | |

| Öffentliche Verwaltung | |

| Weltraum |

In Deutschland muss die Richtlinie bis September 2024 in nationales Recht umgesetzt werden, und Unternehmen müssen sich auf die neuen Anforderungen vorbereiten, um Bußgelder und Haftungsrisiken zu vermeiden. Die NIS-2-Richtlinie ist somit eine wichtige Maßnahme, um Unternehmen und die digitale Infrastruktur in Europa vor Cyberangriffen zu schützen.

Einordung NIS-2 Richtlinie und die Entwicklung der IT-Sicherheitsgesetze

Im Jahr 2015 wurden erstmals mit dem IT-Sicherheitsgesetz 1.0 Regelungen zur Cybersicherheit für Betreiber kritischer Infrastrukturen eingeführt. Seitdem sind sie verpflichtet, Maßnahmen zum Schutz vor Störungen nach dem aktuellen Stand der Technik zu ergreifen und bei schwerwiegenden Sicherheitsvorfällen das Bundesamt für Sicherheit in der Informationstechnik (BSI) zu benachrichtigen.

Die NIS-Richtlinie, welche seit 2017 in Kraft ist, strebt ebenfalls einen einheitlichen EU-Rechtsrahmen für Cybersicherheit an. Das deutsche Umsetzungsgesetz hat Regelungen für Anbieter digitaler Dienste eingeführt. Seit 2021 gelten zudem Unternehmen im besonderen öffentlichen Interesse aufgrund des IT-Sicherheitsgesetzes 2.0 (IT-SiG 2.0) besondere Pflichten zur Cybersicherheit.

NIS-2-Richtlinie: Nicht nur für KRITIS relevant

Doch wer ist von dieser Richtlinie überhaupt betroffen?

Nicht nur kritische Infrastrukturen (KRITIS) werden von der NIS-2-Richtlinie erfasst. Tatsächlich betrifft sie auch Unternehmen, die Teil kritischer Dienstleistungen respektive der kritischen Lieferkette von Dienstleistungen sind.

Auch Unternehmen, die nicht zu den KRITIS zählen, sollten sich demnach auch an den neuen Standards orientieren. Denn die Umsetzung der NIS-2-Richtlinie stellt einen weiteren Schritt zur Stärkung der Cybersicherheit dar. Ziel ist es, die Widerstandsfähigkeit (Resilienz) von Unternehmen, die kritische Dienstleistungen bereitstellen, gegen Cyberangriffe zu erhöhen und ein hohes Niveau der Netzwerk- und Informationssicherheit in der gesamten EU zu gewährleisten.

NIS-2 Anforderungen für Unternehmen

Die NIS-2-Richtlinie fordert von den oben genannten Unternehmen, angemessene und technische, operative und organisatorische Maßnahmen zur Risikobewältigung für die Sicherheit von Netzwerk- und Informationssystemen zu ergreifen und Vorfälle zu verhindern oder ihre Auswirkungen zu minimieren.

Es ist zu beachten, dass die NIS-2-Richtlinie Unternehmen dazu verpflichtet, die TOMs (technische und organisatorische Maßnahmen) auch operativ effektiv umzusetzen und so das Risikomanagement im Unternehmen zu verbessern und zu leben. Zu den Risikomanagementmaßnahmen zähle:

Während die NIS-2-Richtlinie nicht alle Sicherheitsmaßnahmen im Detail beschreibt, sind folgende Punkte integraler Bestandteil von von Informationssicherheitsmanagementsystemen gemäß ISO 27001 bzw. BSI-IT-Grundschutz (Kompendium) = Informationssicherheitsstandards.

Risikoanalyse und Informationssicherheitsrichtlinien (VaaS)

- Risikoanalyse- und Sicherheitskonzepte

- Sicherheit entlang der Lieferkette (Risikomanagement bei Geschäftspartnern und Lieferanten, sichere Beschaffung, Entwicklung und Wartung von IT)

- Siehe hier auch TISAX für die Lieferketten in der Automobilindustrie

- Bewertung der Effektivität von Sicherheitsmaßnahmen

- Schwachstellenanalysen

- Grundlegende Cybersicherheitspraktiken und Schulungen für Mitarbeiter und Leitungsorgane

- Backup- sowie Krisen-Management (Notfallpläne),

- Multi-Faktor-Authentifizierungen,

- Konzepte für Zugriffskontrollen und Mitarbeitersicherheit,

- Verschlüsselungskonzepte

- Sichere Authentifizierung und Kommunikation

- Klares Krisenmanagement (Notfallpläne, Business Continuity Pläne,…)

- Ereignisbehandlung

- Notfallpläne

- Business Continuity Management

- Überwachung, Auditierung und Prüfung

Überprüfung von Lieferanten und Dienstleistern

Darüber hinaus müssen Unternehmen, die von der NIS-2-Richtlinie betroffen sind, auch Risiken in Bezug auf ihre Lieferanten und Dienstleister effektiv managen. Dies schließt Sicherheitsbestimmungen in Verträge mit Lieferanten und Dienstleistern ein. IT-Produkte und -Dienstleistungen, die von wichtigen oder essentiellen Unternehmen genutzt werden, können zudem einer Sicherheitszertifizierung unterliegen. Die genauen Anforderungen hierzu werden durch die Europäische Kommission festgelegt.

Siehe dazu auch ISO27001, BSI-IT-Grundschutz, ISIS12 bzw. TISAX-Zertifizierung

Des Weiteren werden grundlegende Cyber-Hygienepraktiken gefordert. Die NIS-2-Richtlinie nennt einige Beispiele in ihrer Einleitung, wie zum Beispiel Zero-Trust-Prinzipien, Software-Updates, Gerätekonfiguration, Netzwerksegmentierung, Identitäts- und Zugangsmanagement sowie Benutzer-Sensibilisierung und Weiterbildungsnachweise für Leitungsorgane.

Beispiel für die Umsetzung der NIS-2 Richtlinie

Ein Beispiel für die Umsetzung der NIS-2-Richtlinie im Kontext der Abwehr von Ransomware-Angriffen kann zeigen, wie Unternehmen vorgehen sollten, um ein angemessenes Sicherheitsniveau zu erreichen und aufrechtzuerhalten.

Für eine effektive Abwehr von Ransomware-Angriffen sind verschiedene Maßnahmen erforderlich, die über rein IT-bezogene Aktivitäten hinausgehen. Dazu gehören beispielsweise:

- Einrichtung eines ISMS anhand eines Informationssicherheitsstandards

- Einrichtung der Funktion eines Informationssicherheitsbeauftragten

- Standardisierte IT-Prozesse (z. B. nach ISO 20000/ITIL) sowie Standard-IT-Umgebungen

- Einrichtung eines Notfallmanagement nach BSI 400-2 bzw. ISO 22301 (BCM/DR)

- Sicherstellung der Verfügbarkeit und Integrität der Daten-Sicherung und -Rücksicherung.

- Mitarbeitersensibilisierung

Um diese Maßnahmen erfolgreich umzusetzen, ist es entscheidend, dass Unternehmen unterschiedliche Akteure gezielt steuern und koordinieren. Dies beinhaltet unter anderem die Steuerung und Überwachung von Dienstleistern sowie die Sicherstellung eines sicheren IT-Betriebs einschließlich Assetmanagement und Risikobeurteilung. Ein Informationssicherheitsmanagementsystem (ISMS) bietet die Methoden und Verfahren, um umfassend auf einen Ransomware-Angriff zu reagieren und diese Maßnahmen zu koordinieren.

Der Bezug zur ISO 27001-Zertifizierung und dem ISMS

Um die Umsetzung der NIS-2-Richtlinie nachzuweisen und Vertrauen bei Top-Managern, Kunden und Behörden zu schaffen, empfiehlt sich die Ausrichtung an etablierten Standards wie der ISO 27001 für Informationssicherheit. Ein ISMS, das konform zur ISO 27001:2022 ist, kann zertifiziert werden und stellt somit einen Anker des Vertrauens dar. Durch regelmäßige Überprüfung und unabhängige Zertifizierung wird das Unternehmen dazu angehalten, sein Sicherheitsniveau zu halten und sich weiterzuentwickeln.

Die Verbindung eines ISMS, das auf die ISO 27001 ausgerichtet ist, mit der Umsetzung der NIS-2-Richtlinie ermöglicht es Unternehmen, die Anforderungen systematisch zu identifizieren, zu bewerten und notwendige Maßnahmen abzuleiten. Durch die Implementierung eines ISMS können Unternehmen sicherstellen, dass sie den geltenden Vorschriften entsprechen und gleichzeitig ein robustes Cybersicherheitsniveau erreichen und aufrechterhalten.

Wie CareForce One Sie bei der Umsetzung der NIS-2 Richtlinie unterstützen kann

✔️Kann durch unsere CareForce One Dienstleistungen abgedeckt werden

| Policies | Richtlinien für Risiken und Informationssicherheit | ✔️ |

| Incident Management | Prävention, Detektion und Bewältigung von Cyber Incidents | ✔️ |

| Business Continuity | BCM mit Backup Management, DR, Krisen Management | ✔️ |

| Supply Chain | Sicherheit in der Lieferkette — bis zur sicheren Entwicklung bei Zulieferern | ✔️ |

| Einkauf | Sicherheit in der Beschaffung von IT und Netzwerk-Systemen | ✔️ |

| Effektivität | Vorgaben zur Messung von Cyber und Risiko Maßnahmen | ✔️ |

| Training | Training und Cyber Security Hygiene | ✔️ |

| Kryptographie | Vorgaben für Kryptographie und wo möglich Verschlüsselung | ✔️ |

| Personal Management | Human Resources Security | ✔️ |

| Access Control | Access Control | ✔️ |

| Asset Management | Management of Assets | ✔️ |

| Authentifizierung | Einsatz von Multi Factor Authentifizierung und SSO | ✔️ |

| Kommunikation | Einsatz sicherer Sprach-, Video- und Text-Kommunikation | ✔️ |

| Notfall-Kommunikation | Einsatz gesicherter Notfall-Kommunikations-Systeme | ✔️ |

Fazit zur NIS-2 Richtlinie

Das Fazit zur NIS-2-Richtlinie zeigt sowohl Chancen als auch Herausforderungen für die betroffenen Unternehmen:

Chancen:

- Cybersecurity-Resillienz und Nachhaltigkeit

- Erhöhte Sicherheit: Durch die Umsetzung angemessener technischer, operativer und organisatorischer Maßnahmen können Unternehmen ihre Netzwerk- und Informationssysteme besser schützen und somit die Sicherheit erhöhen.

- Verbesserte Cyber-Hygiene: Die Richtlinie fordert grundlegende Cybersicherheitspraktiken wie regelmäßige Software-Updates, Netzwerksegmentierung und Benutzer-Sensibilisierung. Dies führt zu einer generellen Verbesserung der Cyber-Hygiene in den Unternehmen.

- Wettbewerbsvorteil: Unternehmen, die die Anforderungen der NIS-2-Richtlinie effektiv umsetzen, können ihre Cyber-Sicherheitsmaßnahmen nach außen hin demonstrieren. Dadurch können sie bei Kunden und Geschäftspartnern Vertrauen aufbauen und einen Wettbewerbsvorteil erlangen.

Herausforderungen:

- Komplexe Anforderungen: Die NIS-2-Richtlinie umfasst eine Vielzahl von technischen, operativen und organisatorischen Maßnahmen, die umgesetzt werden müssen. Unternehmen müssen die individuellen Anforderungen analysieren und passende Lösungen finden.

- Ressourcenmangel: Die Umsetzung der Maßnahmen erfordert Zeit, Geld und qualifizierte Mitarbeiter. Insbesondere kleinere Unternehmen können hierbei vor Herausforderungen stehen, da sie möglicherweise über begrenzte Ressourcen verfügen.

- Lieferantenmanagement: Die Richtlinie stellt auch Anforderungen an das Risikomanagement entlang der Lieferkette. Unternehmen müssen ihre Lieferanten und Dienstleister sorgfältig auswählen und sicherstellen, dass sie ebenfalls angemessene Sicherheitsmaßnahmen umsetzen.

Trotz der Herausforderungen bietet die NIS-2-Richtlinie die Möglichkeit, die Sicherheit von Netzwerk- und Informationssystemen zu verbessern und sich als vertrauenswürdiges Unternehmen zu positionieren.

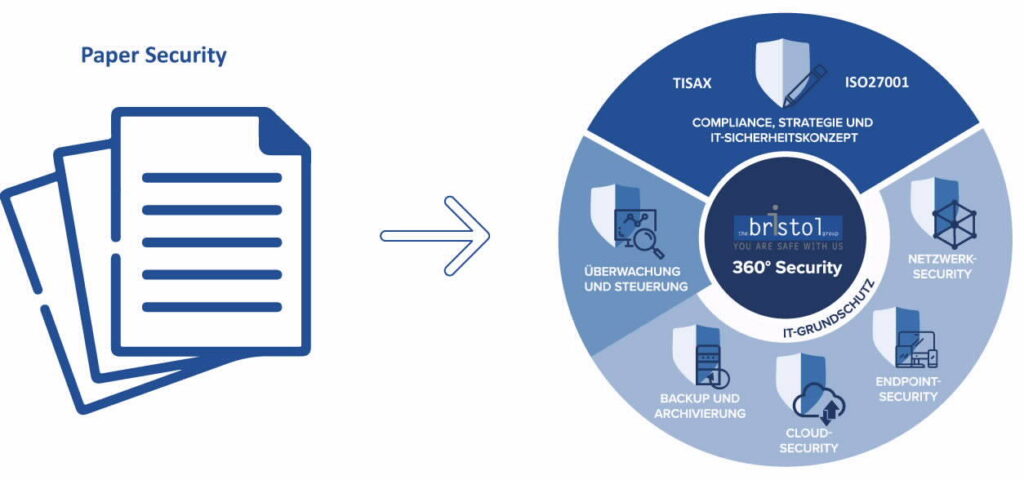

Mit unserer CareForce One können Unternehmen sicherstellen, dass sie nicht nur auf dem Papier, sondern auch für den Ernstfall bestens vorbereitet sind. Das Leistungsportfolio der CareForce One bietet die erforderlichen Maßnahmen und umfassende Unterstützung bei der Umsetzung der NIS-2-Richtlinie. Durch die Implementierung von angemessenen Sicherheitsmaßnahmen, die Schulung der Mitarbeiter, die Durchführung von Penetrationstests und die Einrichtung eines Notfallmanagementsystems können Unternehmen sicherstellen, dass sie den Anforderungen der Richtlinie gerecht werden und im Falle eines Cyber-Angriffs richtig reagieren.

Durch die Umsetzung der geforderten Maßnahmen können Unternehmen nicht nur den Schutz ihrer eigenen Systeme stärken, sondern auch zum Schutz der gesamten digitalen Infrastruktur beitragen.