Inhalt

Warum überhaupt Endpoint-Security?

Die Zahl der Angriffsversuche auf Unternehmen ist im letzten Jahr stark gestiegen. Schon zu Beginn der Pandemie haben Kriminelle die Unsicherheit der Menschen ausgenutzt und Phishing-Mails mit Corona-Bezug verschickt. Es hat sich gezeigt, dass Phishing immer raffinierter wird und die Angreifer in kurzen Zeiträumen auf aktuelle Ereignisse reagieren. So gaukeln Kriminelle aktuell Nutzern den schnellen Zugang zu einer Corona-Impfung vor, in der verschickten E-Mail sind jedoch Dateien mit Schadsoftware angehängt. Oder ein in der Mail enthaltener Link führt zu einer präparierten Webseite, mit dem Ziel Login-Daten abzugreifen und diese zu verkaufen. Ganz aktuell ist der erfolgreiche Hackingangriff auf die Supermarktkette „tegut“. Eingeschleust wurde das Virus über eine E-Mail mit gefälschtem Absender. Bei dem Angriff wurden eine Vielzahl von Daten gestohlen. Dazu zählen Fotos aus dem Warenlager, Richtlinien für Bewerbungsverfahren und Jahresgespräche, Protokolle von Besprechungen, Umsatzberechnungen, Budgetaufstellungen, auch Persönliches über Angestellte.

Gleichzeitig spielt den Angreifern auch der Trend in die Karten, dass viele Mitarbeiter immer noch im Homeoffice arbeiten. Denn viele Unternehmen konnten ihren Mitarbeitern im Homeoffice unter dem gebotenen Zeitdruck keine ausreichend gesicherte Infrastruktur zur Verfügung stellen.

Was zählt zur Endpoint Securtiy?

Die guten alten Sicherheitsmaßnahmen wie Perimeterschutz und Anti-Viren Software erweisen sich mittlerweile als weitgehend wirkungslos, wenn Hackingangriffe über die Endgeräte (Endpoints) der einzelnen Anwender erfolgen, was nach Expertenschätzungen zu mehr als zwei Dritteln der Fall ist.

Betroffene Endpoints sind unter anderem:

- PCs

- Notebooks

- Smartphones

- Tablets

- Barcode-Scanner

- Point-of-Sale- (PoS-) Terminals

Bestandteile einer guten Endpoint Security Lösung

Eine zeitgemäße Endpoint Protection ist eine der wichtigsten Basis-Komponenten der IT-Sicherheit. Diese Lösungen erkennen einen Großteil der Angriffsversuche und vereiteln den Zugriff von außen.

Moderne Endpoint Protection (EPP) verlässt sich mehr als nur auf reinen Signatur-Abgleich. Stattdessen werden weitere Methoden eingesetzt, beispielsweise:

- Erkennen und Verhindern von Exploits

- Erkennen und Verhindern von anormalem und verdächtigem Verhalten von Prozessen auf dem Endpoint

- Einsatz von Machine Learning und Künstlicher Intelligenz bei der Erkennung von Malware bevor sie gestartet wird

- Sandboxing – Ausführen von verdächtigen Programmen in einer geschützten Umgebung

- Datenschutz – umfasst Festplattenverschlüsselung und Verschlüsselung von Wechseldatenträgern, einschließlich Zugriffskontrolle und Port-Schutz

- Anti-Malware

- Anti-Ransomware

- Zero-Day-Phishing,

- Advanced Threat Prevention und Endpoint Detection and Response (EDR)

- Threat Emulation und Threat Extraction

Die Wirksamkeit dieser Methoden ist von Hersteller zu Hersteller recht unterschiedlich. Gute Prävention gegen Cyber-Angriffen verringert wirksam Schäden und auch den Aufwand bei der Abwehr von Angriffen. Höhere Investitionen können sich hier also schnell amortisieren.

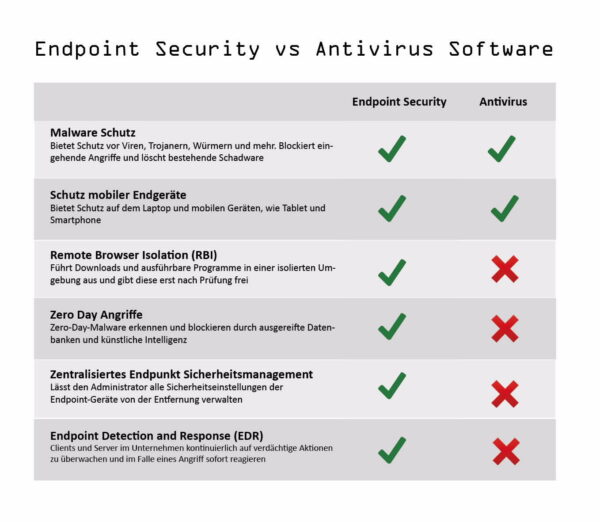

Was ist der Unterschied zwischen Antivirus Software und Endpoint Security?

Was ist der Unterschied zwischen EDR und Antivirus? Antivirus ist die Präventionskomponente der Endpunktsicherheit, mit der verhindert werden soll, dass Bedrohungen in ein Netzwerk gelangen. Wenn Bedrohungen an einem Antivirenprogramm vorbeigehen, erkennt EDR diese Aktivität und ermöglicht es den Teams, den Gegner einzudämmen, bevor sie sich seitlich im Netzwerk bewegen können.

Das Zusammenspiel aus guter Endpoint Security und Security Awareness

Aber kriminelle Hacker wollen mit wenig Aufwand den maximalen Profit erzielen und suchen daher nach Schwächen in der Abwehr. Dazu zählen Lücken wie etwa fehlende Software-Updates oder ein schlecht gesicherter Remote-Zugang mit einem zu einfachen Passwort. Doch in der Realität liegt der Hase ganz woanders im Pfeffer. Es hat sich gezeigt, dass immer wieder der schlecht informierte Mitarbeiter das schwächste Glied in der Kette ist. Ein falscher Klick auf den Anhang oder einen Link in einer Mail kann ausreichen, um sich Zugriff auf das Netzwerk zu verschaffen. Sie können sich dann in aller Ruhe und unbemerkt im System umschauen, Daten kopieren und weitere Schadsoftware installieren, mit der sie dann schlussendlich wichtige Systeme verschlüsseln und Lösegeld fordern (Ramsomware).

Aus diesem Grund gehört zu einer erfolgreichen Endpoint-Security die Einbindung und Verpflichtung aller Mitarbeiter, beschlossene Maßnahmen konsequent einzuhalten. Sie müssen über den Umgang mit sensiblen Daten sowie den sicheren Gebrauch von externen Datenträgern, beispielsweise USB-Sticks, und den damit zusammenhängenden, möglichen Gefahren aufgeklärt werden. Netzwerk-Administratoren sollten regelmäßige Fortbildungen zum Thema IT-Sicherheit besuchen, um über den ständig wachsenden und sich verändernden „Markt“ schädlicher Attacken auf dem Laufenden zu sein.

Wie können Unternehmen ihre Mitarbeiter unterstützen, damit sie keine Phishing-Mails anklicken?

Unternehmen müssen IT-Sicherheit ganzheitlich betrachten. Neben technischen Sicherheitsmaßnahmen sollten Mitarbeiter zum Bestandteil der Verteidigungsstrategie werden. Hier reicht ein Schulungsvideo, mit dem Mitarbeiter über Phishings-Mails und andere Cybergefahren informiert werden, nicht aus. Auch eine zweitägige Präsenzschulung greift auf Dauer zu kurz. Das Bewusstsein der Angestellten für IT-Sicherheitsrisiken zu schärfen, ist ein langfristiger Prozess. Das geht aus meiner Sicht nur mit Hilfe von umfangreichen Security Awareness Trainings. Wenn sich die Angestellten der Risiken bewusst sind, handeln sie vorsichtiger und gehen kritischer mit Mails um. Gleichzeitig haben sie dann auch Verständnis für Passwort-Vorgaben und andere sicherheitsrelevante Themen. So wird kein Mitarbeiter einen unbekannten USB-Stick ungeprüft an seinem Rechner anschließen.

Spickzettel: Wie erkenne ich eine Phishing Mail?

Handeln Sie jetzt

Nun ist es an Ihnen. Die Einrichtung einer einheitliches Endpoint Security ist der nächste Schritt für mehr IT-Sicherheit in Ihrem Unternehmen und kann häufig auf Basis bereits existierender Schutzmaßnahmen in Ihrem Unternehmen umgesetzt werden. Als erfahrener Partner bieten wir langjährige Expertise bei der Beratung und Implementierung von IT-Security Lösungen und verhelfen Ihnen zu einer sicheren Infrastruktur in Ihrem Unternehmen.

Weiterführende Links

Sicherheitstipps für Ihre Mitarbeiter

https://www.bristol.de/sicherheitstipps-sicherheitsbewusstsein/

Phishingmails erkennen und richtig handeln

https://www.bristol.de/phishing-mails/

Angriff auf die Supermarktkette tegut

Kostenlose Webinarreihe “Hacking für Dummies”

https://www.bristol.de/akademie/seminare/webinare/webinar-reihe-hacking-fuer-dummies-teil-1-3/